🚨 O Maior Ataque da História: U$1.5B Roubados

Descubra como hackers norte-coreanos roubaram centenas de milhões de dólares da Bybit - e como se proteger de ataques.

Comece a semana bem-informado/a, com a news da Paradigma.

Não esqueça de pegar seu NFT no fim do artigo 🎁

🏃 Rapidinhas

😢 Infini, um cripto-banco sediado em Hong Kong, teve U$50M roubados em stablecoins

🧠 Franklin Templeton tenta aprovação na SEC para ETF de Solana com staking.

🤔 Pump.fun, launchpad de memecoins na Solana, vai lançar sua própria AMM. Com isso, os tokens não serão mais negociados nas pools da Raydium, mas nas criadas e mantidas pelo pump.fun. Com a notícia, a Raydium ($RAY) caiu ~25%.

📉 86% dos traders da $LIBRA perderam U$251M, enquanto 14% deles ganhou U$180M. Conheça o caso da moeda de Javier Milei.

🚨 O Maior Ataque da História: U$1.5B Roubados

Na sexta-feira, próximo ao meio-dia (Brasil), um ataque a uma das maiores corretoras do mundo foi realizado.

U$1.5B foram roubados da Bybit por um grupo norte-coreano especializado em ataques cibernéticos sofisticados, chamado Lazarus.

A corretora sobreviveu ao roubo, mas o mercado ficou surpreso (novamente) com a capacidade deste grupo em explorar vulnerabilidades.

Alguns integrantes do Lazarus são conhecidos e procurados pelo FBI, Interpol e outras entidades policiais ao redor do mundo. Ele é composto por hackers norte-coreanos e ligados ao governo do país.

No mercado cripto, o Lazarus foi responsável por ataques na Stake (U$40M), bridge da Harmony (U$100M), Atomic Wallet (U$100M) e o antigo maior hack da história no setor, a Ronin (U$622M).

Recentemente, atacou a corretora WazirX, roubando U$230M. Agora foi a vez da Bybit, perdendo U$1.5B para o grupo norte-coreano.

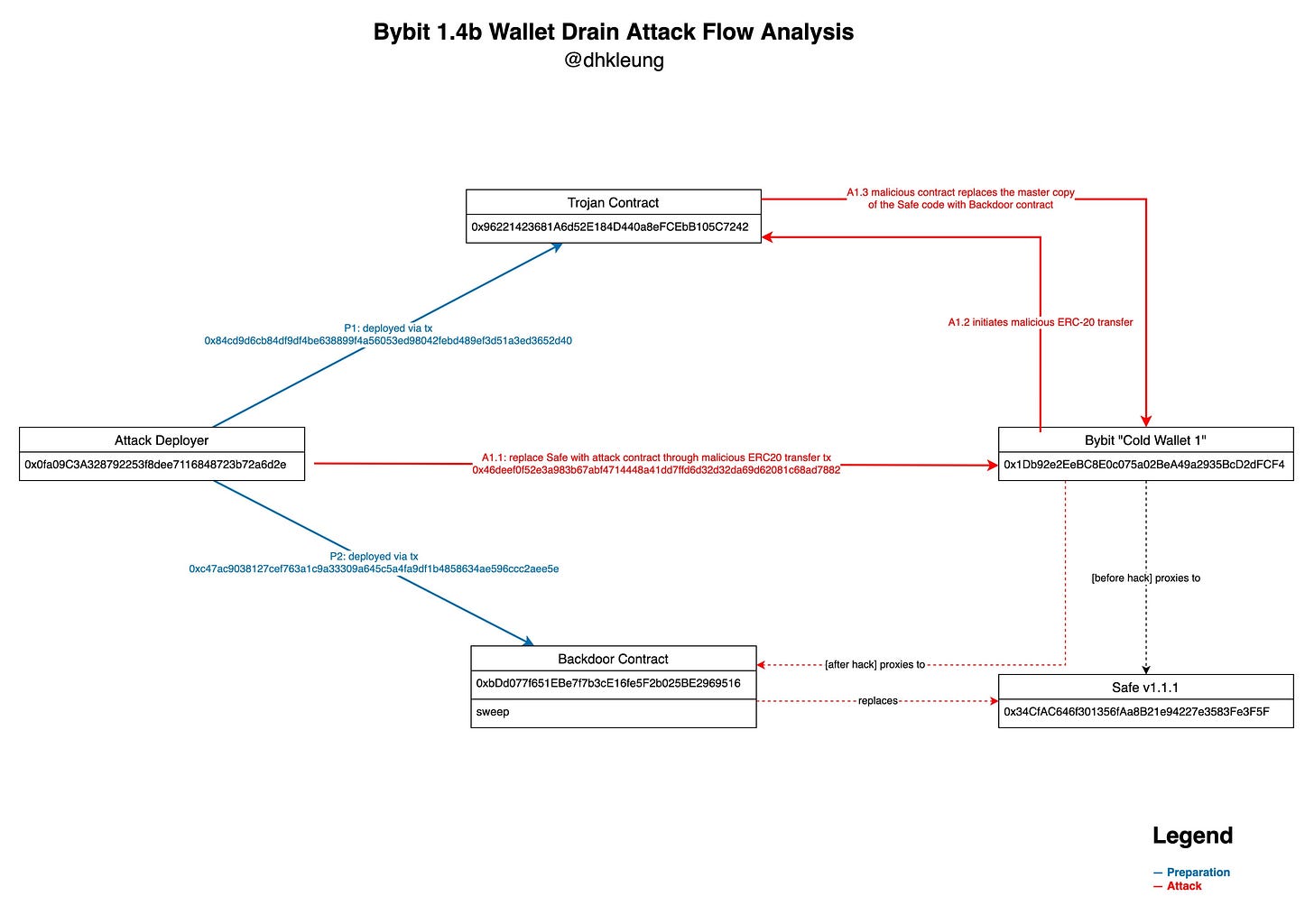

Os U$1.5B roubados da Bybit estavam numa carteira multiassinatura, onde várias pessoas precisam assinar uma transação para o dinheiro nela ser transferido para outro endereço.

Para roubar essa grana, os hackers instalaram remotamente um vírus no computador de cada um dos responsáveis pela carteira. Isso pode ser feito enviando um PDF, música ou qualquer documento carregado com o malware.

Este vírus modificava a interface da carteira multiassinatura utilizada, a Safe, mascarando uma transferência do dinheiro para um endereço do grupo Lazarus.

Assim, quando surgiu uma transação para ser assinada pelos responsáveis por ela, nenhum deles cogitou: todos viram o mesmo endereço “correto” - graças ao vírus colocado pelos hackers norte-coreanos.

Quando terminaram de assinar a transação, é que perceberam o erro que haviam cometido. Um prejuízo bilionário para a Bybit.

O dinheiro roubado era praticamente em ETH, stETH e outros tokens de staking líquido de ETH.

Após o roubo, os hackers distribuíram os tokens em milhares de endereços e começaram a lavar parte do ETH roubado da Bybit.

É comum, em ataques como esse, o uso de bridges para converter ETH para BTC. Depois, passar esses recursos por mixers, visando melhorar a anonimidade do dinheiro.

Neste ataque, utilizaram a ponte Chainflip e a corretora eXch.

Só que desta vez, até memecoins no pump.fun foram usadas para lavar dinheiro.

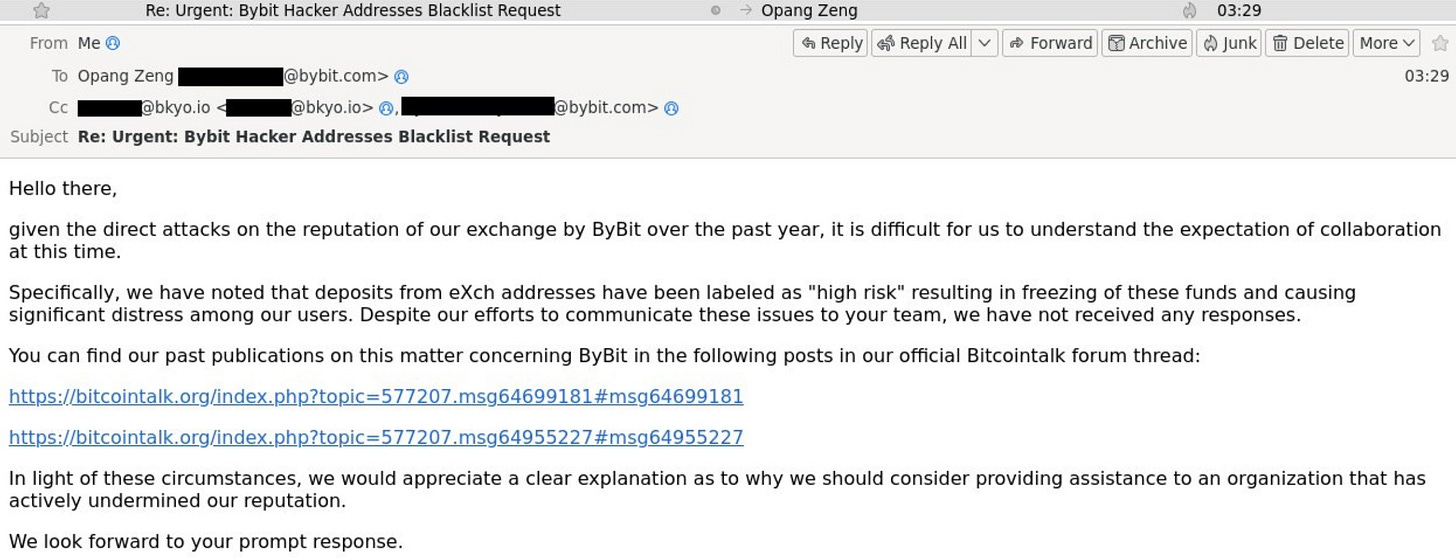

Ciente disso, o time da Bybit se comunicou com os times do pump.fun, Chainflip e eXch para proibirem o Lazarus de utilizarem seus produtos. Afinal de contas, o dinheiro era fruto de um roubo.

A Chainflip bloqueou sua página principal, mas não pode impedi-los de usar seus contratos. Ainda assim, disse estar trabalhando numa solução para melhorar isso.

Já a corretora eXch, afirmou não ter motivo para ajudar a Bybit, já que a corretora sempre considerou os fundos vindos da eXch como “perigosos”.

Por não ter KYC, a eXch é muito utilizada em roubos e atividades ilícitas. Ciente disso, várias corretoras bloqueiam depósitos advindos dela - incluindo a Bybit. Mais de 5K ETH frutos do roubo foram lavados na eXch.

Investigando o ataque, ZachXBT rastreou parte dos fundos indo para um endereço na Solana, responsável por lançar uma memecoin no pump.fun: a $500000. Quando o mercado descobriu, vários compraram, levando a um volume diário de U$30M.

O time do pump.fun foi notificado e o token bloqueado da sua plataforma, mas ainda era possível negociá-lo em DEXes.

Isso mostra que os hackers norte-coreanos podem ter lavado centenas de milhões de dólares lançando memecoins.

Após o baque, a Bybit está se recuperando. A Binance e Bitget emprestaram 50K ETH (U$140M) para a Bybit, visando dar liquidez para ela cumprir com os pedidos de saque de seus clientes.

No dia do ataque, o fundador da Bybit abriu uma live, visando conversar e explicar os motivos do hack. Muitos elogiaram como a corretora lidou com o problema, seja processando os saques de seus clientes ou atualizando o mercado das informações encontradas em tempo real.

Pouco dinheiro do ataque foi recuperado e, nos roubos realizados pelo Lazarus, a probabilidade de conseguir é menor que 15% - segundo ZachXBT. Mesmo assim, a Bybit colocou um prêmio para aquele que recuperar o dinheiro de U$146M - 10% do valor roubado.

Surgiu no Twitter a tese de que a Ethereum deveria apagar o hack da sua história (rollback), com um fork da rede. A ideia remonta o que foi realizado com no ataque da The DAO, em 2016, quando a Ethereum excluiu da sua história o roubo da organização.

A justificativa para o rollback é que a Ethereum seria acusada de mancomunar com norte-coreanos e ser conivente ao ataque a Bybit.

No ataque da The DAO, ~5% do todo ETH em circulação fora roubado, colocando em risco a Ethereum. No roubo da Bybit, “apenas” 0,5% foi subtraído pelo grupo Lazarus.

Portanto, um hard fork não acontecerá por conta de um roubo que não cause um risco existencial para a rede.

🛡️ Como se Proteger

Ainda que sofisticado, o ataque da Bybit poderia ser evitado. Algumas boas práticas de segurança devem ser adotadas como:

A carteira multiassinatura da Bybit exigia somente 3 pessoas assinarem. Para administrar U$1.5B, uma configuração que exigisse 9 de 12 pessoas seria mais seguro.

Não utilizar um computador do dia a dia para administrar uma carteira multiassinaura. Assim, diminui a probabilidade de um vírus ser instalado na máquina - e mascarar um ataque.

Sempre verificar a transação que será assinada na carteira multiassinatura, na hardware wallet. Os hackers podem alterar o front-end da página, mas não o que aparece na sua Ledger. O fundador da Bybit afirmou que ninguém fez isso.

Estas são algumas práticas simples de implementar, mas que fazem parte de uma cultura de segurança a ser adotado por empresas do tamanho da Bybit.

Para se aprofundar na parte técnica do ataque, leia esse relatório da Certik

🎁 Ganhe Prêmios na Bom Digma

Você pode ajudar a proliferar a palavra de Satoshi e ganhar prêmios na Bom Digma 🎁

Basta recomendar nossa newsletter para seus amigos, familiares e todos os que querem aprender mais sobre o mercado cripto.

Os prêmios vão desde um eBook da Café com Satoshi até uma call de 15 minutos com nossos analistas da Paradigma Education.

Aos mais fiéis, quem alcançar a marca de 999 indicações ganha uma call com o nosso fundador 👀

Para contabilizar suas indicações da Bom Digma, pegue seu link aqui e compartilhe!

🎁 NFT do Dia

Para pegar seu NFT de hoje, clique aqui e use o código BYBITHACK.